Cara Hack WiFi dengan Backtrack 5 Android Panduan Etis

- Bahaya Percobaan Peretasan WiFi

- Cara Kerja Backtrack 5 dan Android dalam Konteks Keamanan Jaringan

- Metode Peretasan WiFi yang Legal dan Etis

- Alternatif Penggunaan Backtrack 5 dan Android untuk Keamanan Siber

-

- Penggunaan Backtrack 5 untuk Meningkatkan Keamanan Jaringan

- Pemanfaatan Android untuk Melindungi Data Pribadi

- Skenario Penggunaan Backtrack 5 dan Android untuk Keamanan Siber

- Perbandingan Penggunaan Backtrack 5 dan Android untuk Keamanan

- Langkah Mengamankan Jaringan WiFi dengan Android dan Backtrack 5 (untuk Keamanan)

- Sumber Daya Belajar Keamanan Jaringan yang Beretika

- Akhir Kata

Bahaya Percobaan Peretasan WiFi

Nge-hack WiFi mungkin terlihat mudah di film-film, tapi di dunia nyata? Bisa berujung petaka, geng! Bukan cuma soal etika, tapi juga hukum yang siap menjerat. Bayangkan, usaha mencuri akses internet orang lain bisa berakibat fatal, baik secara finansial, reputasi, bahkan sampai ke penjara. Yuk, kita bahas lebih dalam resiko yang mengintai.

Percobaan peretasan WiFi bukanlah tindakan yang ringan. Selain melanggar hukum, tindakan ini juga berdampak negatif pada keamanan data pribadi dan informasi sensitif. Risiko yang dihadapi tidak hanya sebatas denda, tapi juga bisa berujung pada tuntutan hukum yang lebih serius, tergantung seberapa parah dampaknya. Belum lagi reputasi yang bisa hancur dan kerugian finansial yang tak terduga.

Risiko Hukum dan Etika Peretasan WiFi

Di Indonesia, Undang-Undang ITE (Informasi dan Transaksi Elektronik) mengatur secara tegas tentang kejahatan siber, termasuk peretasan jaringan WiFi. Pelanggaran bisa dikenakan hukuman penjara dan denda yang cukup besar. Dari sisi etika, tindakan ini jelas-jelas tidak terpuji. Mencuri akses internet orang lain sama saja dengan mencuri hak milik orang lain, melanggar privasi, dan tidak menghargai kerja keras orang lain dalam mendapatkan akses internet tersebut.

Potensi Kerugian Finansial dan Reputasi

Bayangkan, akibat ulahmu, seseorang mengalami kerugian finansial karena data pentingnya dicuri atau transaksi online-nya dibajak. Kamu bisa dituntut secara perdata dan harus menanggung kerugian materiil yang ditimbulkan. Belum lagi reputasimu yang bisa rusak parah. Bayangkan jika kasus ini terpublikasi luas di media sosial, bisa-bisa kamu jadi bahan cibiran netizen.

Dampak Negatif terhadap Keamanan Data Pribadi

Akses WiFi yang diretas bisa menjadi pintu masuk bagi pelaku kejahatan siber untuk mencuri data pribadimu, seperti nomor rekening, password, hingga data-data sensitif lainnya. Hal ini bisa berujung pada pencurian identitas, penipuan online, dan berbagai kejahatan siber lainnya yang merugikan. Kerugian ini tidak hanya bersifat materiil, tetapi juga non-materiil seperti stres dan trauma psikologis.

Perbandingan Hukuman Peretasan WiFi di Beberapa Negara

| Negara | Hukuman |

|---|---|

| Indonesia | Hukuman penjara dan denda sesuai UU ITE. Besarnya hukuman bervariasi tergantung tingkat keseriusan pelanggaran. |

| Amerika Serikat | Hukuman penjara dan denda yang bervariasi tergantung pada undang-undang federal dan negara bagian yang berlaku. Bisa mencapai puluhan tahun penjara dan jutaan dolar denda. |

| Singapura | Hukuman penjara dan denda yang sangat berat. Singapura dikenal dengan hukum sibernya yang sangat ketat. |

| Inggris | Hukuman penjara dan denda, dengan hukuman yang bervariasi tergantung pada tingkat pelanggaran. |

Catatan: Informasi hukuman di atas bersifat umum dan dapat berubah sewaktu-waktu. Untuk informasi yang lebih detail dan akurat, konsultasikan dengan ahli hukum di negara terkait.

Contoh Kasus Nyata Konsekuensi Peretasan WiFi

Kasus peretasan WiFi seringkali terjadi dan berdampak serius. Misalnya, kasus peretasan WiFi di sebuah perusahaan yang mengakibatkan kebocoran data pelanggan dan kerugian finansial yang besar. Pelaku akhirnya dijatuhi hukuman penjara dan denda yang cukup tinggi. Ada juga kasus peretasan WiFi di rumah yang mengakibatkan pencurian data pribadi dan penipuan online. Pelaku harus mempertanggungjawabkan perbuatannya di pengadilan.

Cara Kerja Backtrack 5 dan Android dalam Konteks Keamanan Jaringan

Backtrack 5, meskipun sudah usang, pernah menjadi distribusi Linux populer untuk pengujian penetrasi. Android, sebagai sistem operasi mobile dominan, juga memiliki lapisan keamanan jaringan yang kompleks. Memahami interaksi keduanya, khususnya dalam konteks peretasan WiFi, memerlukan pemahaman mendalam tentang kemampuan dan keterbatasan masing-masing sistem.

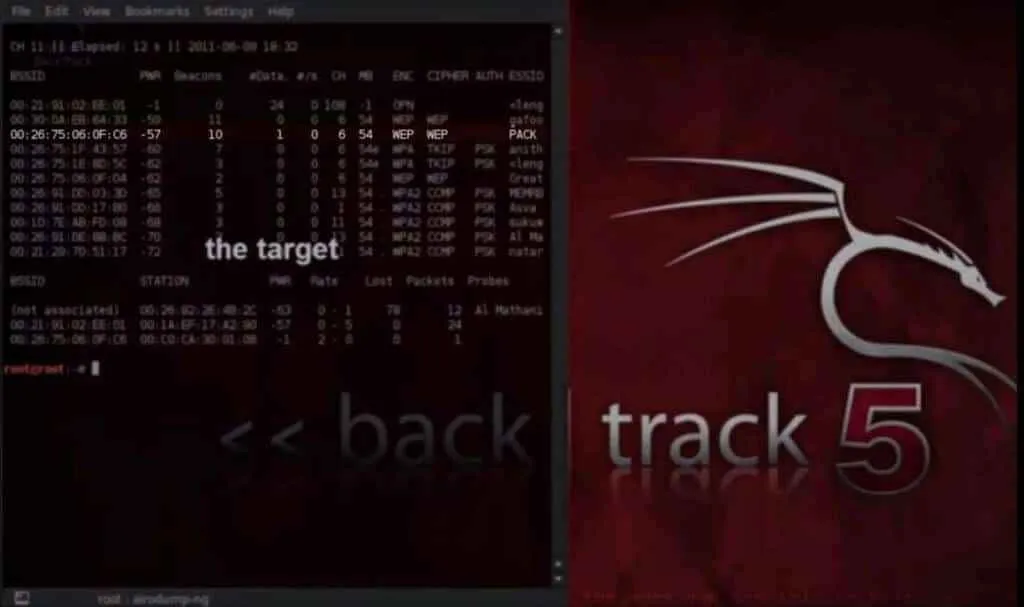

Fungsi Backtrack 5 sebagai Alat Keamanan Siber

Backtrack 5, pendahulu Kali Linux, dirancang sebagai platform untuk para profesional keamanan siber. Ia menyediakan beragam tools untuk melakukan pengujian penetrasi, analisis jaringan, dan pengumpulan informasi. Tools-tools ini memungkinkan para ahli keamanan untuk mengidentifikasi kerentanan dalam sistem dan jaringan sebelum dieksploitasi oleh pihak yang tidak bertanggung jawab. Namun, penting untuk diingat bahwa penggunaan Backtrack 5 tanpa izin adalah ilegal dan dapat berakibat hukum.

Keterbatasan Backtrack 5 dalam Peretasan WiFi

Backtrack 5 memiliki keterbatasan dalam hal peretasan WiFi, terutama karena perkembangan teknologi keamanan jaringan yang terus berkembang. Banyak algoritma enkripsi modern yang sulit dipecahkan oleh tools yang tersedia di Backtrack 5. Selain itu, keberhasilan peretasan juga bergantung pada kerentanan spesifik dalam konfigurasi router dan perangkat yang terhubung. Keberadaan patch keamanan terbaru juga dapat membatasi efektivitas tools yang ada di Backtrack 5.

Arsitektur Sistem Operasi Android Terkait Keamanan Jaringan

Android memiliki arsitektur keamanan jaringan yang berlapis. Mulai dari sistem verifikasi sertifikat SSL/TLS untuk mengamankan koneksi HTTPS, hingga penggunaan firewall bawaan untuk membatasi akses jaringan aplikasi. Sistem operasi ini juga mendukung berbagai protokol keamanan seperti WPA2 dan WPA3 untuk mengamankan koneksi WiFi. Penggunaan izin aplikasi juga membatasi akses aplikasi terhadap data sensitif, termasuk informasi jaringan.

Perbandingan Kemampuan Android dengan Sistem Operasi Lain dalam Hal Keamanan WiFi

Dibandingkan dengan sistem operasi lain seperti iOS, Android memiliki pendekatan yang relatif terbuka dalam hal akses jaringan. Namun, perkembangan terbaru dalam Android telah meningkatkan keamanan jaringan secara signifikan. Meskipun iOS dikenal lebih ketat dalam hal privasi dan keamanan, Android telah menunjukkan peningkatan yang signifikan dalam beberapa tahun terakhir melalui pembaruan sistem dan peningkatan fitur keamanan.

Fitur Keamanan pada Android

| Fitur | Deskripsi |

|---|---|

| Firewall | Membatasi akses jaringan aplikasi dan mencegah akses yang tidak sah. |

| Dukungan WPA2/WPA3 | Menyediakan enkripsi yang kuat untuk koneksi WiFi. |

| Verifikasi Sertifikat SSL/TLS | Memastikan koneksi HTTPS aman dan terenkripsi. |

| Pengaturan Izin Aplikasi | Mengontrol akses aplikasi terhadap data sensitif, termasuk informasi jaringan. |

| Pembaruan Keamanan Berkala | Menyediakan patch keamanan untuk memperbaiki kerentanan yang ditemukan. |

Metode Peretasan WiFi yang Legal dan Etis

Nah, ngomongin soal hack WiFi, pasti langsung kepikiran hal-hal ilegal kan? Padahal, ada sisi lain yang jauh lebih keren dan bermanfaat: audit keamanan WiFi! Ini bukan tentang masuk ke jaringan orang lain secara diam-diam, tapi tentang menemukan celah keamanan sebelum hacker jahat yang melakukannya. Bayangin aja, kalau WiFi kamu rawan, data pribadimu bisa dicuri, atau bahkan jaringanmu bisa disusupi untuk hal-hal yang nggak diinginkan. Jadi, yuk kita belajar cara melakukan audit keamanan WiFi secara etis dan legal!

Cara Melakukan Audit Keamanan WiFi Secara Etis dan Legal

Audit keamanan WiFi yang etis dan legal bertujuan untuk mengidentifikasi kerentanan keamanan pada jaringan WiFi sebelum dieksploitasi oleh pihak yang tidak bertanggung jawab. Proses ini dilakukan dengan izin pemilik jaringan dan hanya menggunakan alat dan teknik yang legal. Tujuan utamanya adalah untuk meningkatkan keamanan jaringan dan melindungi data. Bayangkan kamu seperti dokter yang memeriksa kesehatan jaringan WiFi, bukan perampok yang ingin mencuri data.

Identifikasi Kerentanan Keamanan pada Jaringan WiFi

Mengidentifikasi kerentanan keamanan WiFi melibatkan beberapa langkah. Pertama, kita perlu melakukan pengintaian (reconnaissance) untuk mengumpulkan informasi tentang jaringan target. Ini termasuk mengetahui nama jaringan (SSID), tipe enkripsi yang digunakan, dan kekuatan sinyal. Selanjutnya, kita akan mencari celah keamanan yang umum, seperti password yang lemah, penggunaan enkripsi yang usang (misalnya WEP), atau adanya perangkat yang tidak terlindungi di dalam jaringan. Proses ini mirip dengan detektif yang mengumpulkan bukti untuk memecahkan kasus.

Alat dan Teknik Pengujian Penetrasi WiFi yang Legal

Ada banyak alat dan teknik yang bisa digunakan untuk menguji penetrasi WiFi secara legal. Salah satu yang populer adalah Aircrack-ng, sebuah suite alat yang dapat digunakan untuk menguji keamanan protokol WiFi seperti WEP dan WPA/WPA2. Namun, ingat, penggunaan alat ini harus hanya dilakukan pada jaringan yang telah mendapatkan izin akses dari pemiliknya. Selain itu, kita juga bisa memanfaatkan Nmap untuk melakukan scanning port dan mengidentifikasi layanan yang berjalan di jaringan. Ini seperti menggunakan alat deteksi logam untuk menemukan benda tersembunyi di dalam jaringan WiFi.

Panduan Langkah Demi Langkah Audit Keamanan WiFi dengan Alat Legal

- Perencanaan dan Persiapan: Tentukan ruang lingkup audit, dapatkan izin dari pemilik jaringan, dan siapkan alat yang dibutuhkan.

- Pengintaian (Recon): Gunakan alat seperti Nmap untuk memindai jaringan dan mengidentifikasi perangkat yang terhubung.

- Pengujian Kerentanan: Gunakan Aircrack-ng atau alat serupa untuk menguji kekuatan enkripsi dan mencari celah keamanan lainnya.

- Analisis Hasil: Identifikasi kerentanan yang ditemukan dan buat laporan yang detail.

- Rekomendasi Perbaikan: Berikan rekomendasi perbaikan kepada pemilik jaringan untuk meningkatkan keamanan.

Demonstrasi Penggunaan Alat Legal untuk Menguji Keamanan WiFi

Sebagai contoh, kita bisa menggunakan Nmap untuk melakukan scan terhadap jaringan WiFi. Perintah sederhana seperti nmap -sn 192.168.1.0/24 akan melakukan scan terhadap subnet 192.168.1.0/24 untuk mengidentifikasi perangkat yang aktif. Hasilnya akan menunjukkan alamat IP, nama host, dan informasi lainnya tentang perangkat yang terhubung. Ingat, ini hanya demonstrasi dan hanya boleh dilakukan pada jaringan yang telah mendapatkan izin. Kita tidak akan mencoba untuk membobol password atau melakukan tindakan ilegal lainnya. Ini seperti menggunakan mikroskop untuk mengamati jaringan WiFi secara detail, bukan untuk merusak jaringan tersebut.

Alternatif Penggunaan Backtrack 5 dan Android untuk Keamanan Siber

Meskipun Backtrack 5 dan Android sering dikaitkan dengan aktivitas peretasan, keduanya memiliki potensi besar dalam meningkatkan keamanan siber. Alih-alih digunakan untuk menyusup ke jaringan orang lain, kita bisa memanfaatkan kemampuannya untuk menguji dan memperkuat sistem keamanan kita sendiri. Bayangkan, kamu bisa menjadi “hacker etis” yang melindungi data dan jaringanmu dari serangan jahat!

Penggunaan Backtrack 5 untuk Meningkatkan Keamanan Jaringan

Backtrack 5, dengan berbagai tools-nya, bisa menjadi senjata ampuh untuk mengidentifikasi kelemahan keamanan jaringan. Dengan melakukan penetration testing (pengecekan keamanan), kamu bisa mendeteksi celah-celah keamanan sebelum hacker jahat menemukannya. Bayangkan seperti melakukan simulasi serangan untuk mengungkap titik lemah sistem keamananmu. Setelah kelemahan ditemukan, kamu bisa langsung memperbaikinya, sehingga jaringanmu menjadi lebih tangguh.

Pemanfaatan Android untuk Melindungi Data Pribadi

Android, dengan berbagai aplikasi keamanan yang tersedia di Google Play Store, bisa menjadi benteng pertahanan data pribadimu. Aplikasi antivirus, VPN, dan pengelola password yang handal bisa melindungi perangkatmu dari malware, menyamarkan aktivitas online-mu, dan menjaga keamanan kata sandi akun-akun penting. Jangan anggap remeh peran smartphone dalam menjaga privasi digitalmu!

Skenario Penggunaan Backtrack 5 dan Android untuk Keamanan Siber

Misalnya, kamu bisa menggunakan Backtrack 5 di sebuah laptop (karena Backtrack 5 bukan untuk Android) untuk melakukan audit keamanan pada router WiFi di rumah. Setelah menemukan celah keamanan, kamu bisa memperbaikinya. Sementara itu, Android-mu berperan sebagai pusat komando, menyimpan aplikasi keamanan dan informasi penting yang terenkripsi. Bayangkan skenario ini: kamu mendeteksi akses tidak sah ke jaringanmu menggunakan Backtrack 5, lalu segera memblokir akses tersebut dan memeriksa data pribadi di Androidmu untuk memastikan tidak ada data yang bocor. Semua dilakukan untuk mencegah peretasan, bukan untuk melakukan peretasan.

Perbandingan Penggunaan Backtrack 5 dan Android untuk Keamanan

| Fitur | Backtrack 5 | Android |

|---|---|---|

| Peran Utama | Penetration testing, audit keamanan jaringan | Perlindungan data pribadi, pemantauan keamanan perangkat |

| Keunggulan | Berbagai tools canggih untuk analisis keamanan jaringan | Portabilitas, kemudahan akses aplikasi keamanan |

| Kelemahan | Membutuhkan keahlian teknis yang tinggi | Tergantung pada aplikasi keamanan yang terpasang |

Langkah Mengamankan Jaringan WiFi dengan Android dan Backtrack 5 (untuk Keamanan)

Menggunakan Backtrack 5 pada perangkat yang terpisah (bukan Android), kamu bisa melakukan scanning terhadap jaringan WiFi untuk mengidentifikasi potensi kelemahan seperti password yang lemah atau celah keamanan pada router. Setelah identifikasi, kamu bisa mengganti password WiFi dengan yang lebih kuat dan memperbarui firmware router. Di sisi lain, Android-mu bisa digunakan untuk memantau aktivitas jaringan melalui aplikasi yang bisa mendeteksi akses tidak sah atau lalu lintas mencurigakan. Langkah ini memastikan keamanan jaringan secara komprehensif.

Sumber Daya Belajar Keamanan Jaringan yang Beretika

Nah, Bro dan Sist, ngomongin soal hacking WiFi pakai Backtrack 5 di Android emang seru, tapi lebih keren lagi kalau kita belajar keamanan jaringan secara etis, kan? Bayangin aja, kemampuanmu bisa dimaksimalkan untuk melindungi sistem, bukan malah merusak. Jadi, mari kita eksplorasi sumber belajar yang bisa bikin kamu jadi ahli keamanan jaringan yang bertanggung jawab!

Sumber Daya Online Terpercaya untuk Keamanan Jaringan

Dunia maya sekarang ini kaya banget sama sumber belajar. Tapi, pilih yang terpercaya ya, biar ilmunya valid dan up-to-date. Beberapa situs web dan platform online yang bisa kamu akses antara lain Cybrary, SANS Institute, OWASP (Open Web Application Security Project), dan juga coursera. Situs-situs ini menyediakan berbagai macam materi, mulai dari dasar sampai advanced, lengkap dengan latihan dan sertifikasi.

Rekomendasi Buku dan Kursus Online Keamanan Jaringan

Selain sumber daya online, buku dan kursus online juga bisa jadi pilihan. Buku-buku seperti “Hacking: The Art of Exploitation” karya Jon Erickson atau “Network Security Essentials: Applications and Standards” karya William Stallings bisa jadi referensi. Sementara untuk kursus online, kamu bisa cek Udemy, edX, dan Pluralsight. Cari kursus yang terakreditasi dan sesuai dengan minat dan level kemampuanmu.

Komunitas Online untuk Diskusi Keamanan Siber

Gabung komunitas online itu penting banget, Bro dan Sist! Kamu bisa sharing ilmu, nanya-nanya ke ahlinya, dan dapat update terbaru soal tren keamanan siber. Beberapa komunitas yang bisa kamu ikuti antara lain forum-forum di Reddit yang membahas keamanan siber, grup Facebook yang fokus pada ethical hacking, dan juga Slack communities yang dibuat oleh para profesional di bidang ini. Jangan sungkan untuk aktif bertanya dan berbagi pengalaman!

Manfaat Pelatihan Keamanan Siber Resmi dan Terakreditasi

Ikut pelatihan resmi dan terakreditasi itu bukan cuma dapat sertifikat, tapi juga membuka banyak peluang karir. Bayangin, kamu bisa jadi security analyst, penetration tester, atau cybersecurity engineer. Selain itu, pelatihan ini juga memberikan pengetahuan dan keterampilan yang mendalam, serta membantu kamu untuk mengembangkan kemampuan problem-solving dan critical thinking yang sangat dibutuhkan di dunia keamanan siber.

Pernyataan Pakar Keamanan Siber tentang Etika

“Etika dalam keamanan siber bukan hanya sekadar aturan, tetapi merupakan fondasi yang memastikan teknologi digunakan untuk kebaikan, bukan kejahatan. Kemampuan teknis tanpa etika yang kuat dapat menjadi senjata yang berbahaya.” – (Contoh pernyataan dari pakar keamanan siber hipotetis)

Akhir Kata

Jadi, mengeksplorasi dunia keamanan siber dengan Backtrack 5 dan Android memang menarik, tapi ingat selalu batas etika dan hukum. Jangan sampai hasrat penasaranmu berujung pada masalah hukum dan kerugian finansial. Gunakan pengetahuan ini untuk melindungi dirimu dan orang lain dari ancaman siber, bukan untuk menyerang. Jadilah bagian dari solusi, bukan masalahnya! Mulailah belajar keamanan jaringan secara etis dan berkontribusi positif di dunia digital!

What's Your Reaction?

-

0

Like

Like -

0

Dislike

Dislike -

0

Funny

Funny -

0

Angry

Angry -

0

Sad

Sad -

0

Wow

Wow